Gestione delle terze parti, Direttiva NIS e regolamento DORA: i problemi irrisolti

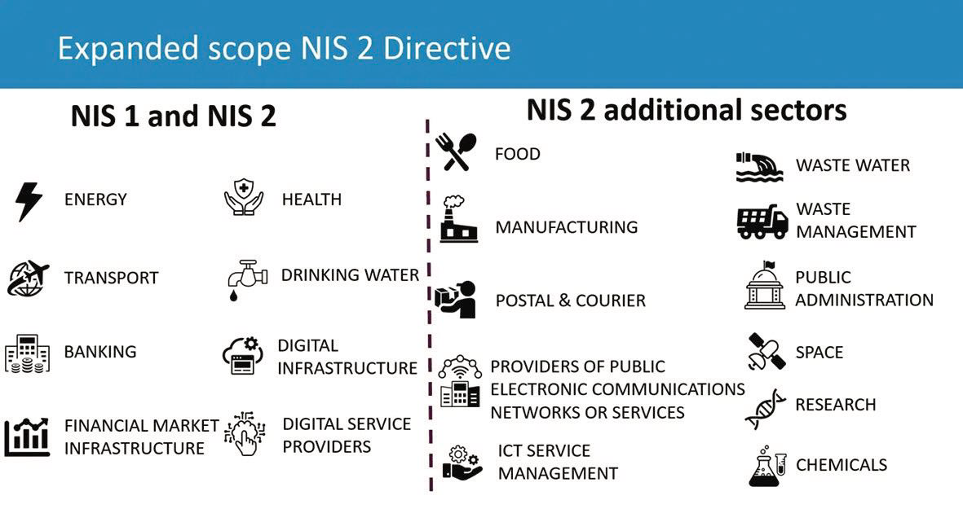

GENERALITÀ. La gestione delle terze parti in ambito cybersecurity è diventato un tema cruciale, specialmente con l’introduzione della direttiva NIS2 e del regolamento DORA. Entrambi questi provvedimenti europei mirano a rafforzare la sicurezza informatica, ma presentano requisiti specifici e distinti per le organizzazioni, in particolare per quelle che operano nel settore finanziario e in settori critici. La Direttiva NIS2 (Direttiva UE 2022/2555) amplia il perimetro della cybersecurity includendo tutti i fornitori lungo la supply chain. Le aziende sono ora obbligate a rivedere i contratti con i fornitori di servizi ICT, integrando clausole di sicurezza informatica e prevedendo audit regolari per garantire la conformità. Questa direttiva si applica a un ampio numero di settori, tra cui energia, trasporti e servizi digitali, imponendo misure più severe rispetto alla precedente NIS1.

Il Regolamento DORA (Digital Operational Resilience Act) si concentra specificamente sul settore finanziario. Esso richiede alle entità finanziarie di gestire i rischi derivanti dai fornitori di servizi ICT di terze parti in modo rigoroso. DORA stabilisce norme vincolanti per la gestione del rischio ICT, richiedendo una valutazione continua delle misure di sicurezza applicate dai fornitori. Di seguito i tre punti essenziali per una corretta gestione delle terze parti:

- Compliance Normativa. Le aziende devono garantire che i loro fornitori rispettino le misure di sicurezza imposte da NIS2 e DORA. Questo implica un monitoraggio costante e la necessità di stabilire procedure di audit efficaci.

- Gestione del rischio cyber. La dipendenza da fornitori esterni aumenta il rischio di attacchi informatici. Le normative richiedono una valutazione dettagliata dei rischi associati ai fornitori e una strategia per mitigare tali rischi.

- Integrazione delle Normative. Le aziende devono affrontare la complessità derivante dalla necessità di conformarsi sia alla NIS2 che al DORA. Questo richiede un approccio integrato alla compliance normativa, evitando azioni disgiunte che potrebbero compromettere la sicurezza complessiva.

DORA impone alle entità finanziarie di effettuare una valutazione preventiva approfondita dei fornitori di servizi ICT, al fine di garantire la resilienza operativa e la sicurezza della supply chain. La valutazione preventiva dei fornitori richiesta da DORA presenta sfide significative che riguardano l’identificazione dei fornitori critici, la raccolta e gestione delle informazioni, il monitoraggio continuo, la definizione di contratti adeguati e la promozione di una cultura della sicurezza. Le entità finanziarie devono affrontare queste sfide con strategie ben pianificate per garantire la compliance normativa e la resilienza operativa. Di seguito riepiloghiamo in cinque punti ciò che la direttiva si prefigge di gestire nei confronti delle terze parti:

1. Identificazione e classificazione dei fornitori

- Definizione di fornitori critici: DORA richiede una chiara identificazione dei fornitori critici, i quali sono soggetti a requisiti di sicurezza più rigorosi. La classificazione accurata dei fornitori in base alla loro importanza e ai rischi associati è complessa e richiede un’analisi dettagliata delle loro operazioni e della loro interconnessione con l’entità finanziaria.

- Valutazione dei subfornitori: Non solo i fornitori diretti devono essere valutati, ma anche i subfornitori, il che complica ulteriormente il processo di audit e monitoraggio.

2. Raccolta e gestione delle informazioni

- Richiesta di informazioni dettagliate: DORA richiede una grande quantità di dati per la valutazione dei fornitori, inclusi aspetti tecnici, operativi e di sicurezza. La raccolta di queste informazioni può essere onerosa e richiede risorse significative.

-

Documentazione e reportistica: Le entità devono mantenere registri dettagliati delle valutazioni effettuate, il che implica un sistema di gestione delle informazioni ben strutturato per garantire la trasparenza e la conformità ai requisiti normativi.

3. Monitoraggio continuo e audit

- Necessità di audit regolari: DORA prevede che le entità finanziarie non solo effettuino una valutazione iniziale, ma anche audit regolari per monitorare le performance di sicurezza dei fornitori nel tempo. Questo richiede un impegno costante e risorse dedicate.

-

Adattamento alle variazioni del rischio: Con l’evoluzione delle minacce informatiche, le entità devono essere pronte a rivedere e aggiornare le proprie valutazioni in modo continuo, il che può risultare impegnativo.

4. Contratti e misure contrattuali

- Definizione di clausole contrattuali adeguate: DORA richiede che le entità stabiliscano contratti solidi con i fornitori, includendo clausole specifiche relative alla sicurezza informatica. La creazione di tali contratti può essere complessa, specialmente quando si tratta di bilanciare i requisiti normativi con le esigenze commerciali.

-

Gestione della responsabilità: È fondamentale chiarire le responsabilità in caso di incidenti di sicurezza legati ai fornitori. Questo richiede una negoziazione attenta e una comprensione chiara delle implicazioni legali.

5. Cultura della sicurezza

- Promozione della consapevolezza: Le organizzazioni devono sviluppare una cultura della sicurezza che coinvolga non solo il personale interno ma anche i fornitori. Ciò implica formazione e sensibilizzazione sui rischi informatici.

- Collaborazione tra parti interessate: È essenziale stabilire relazioni collaborative con i fornitori per garantire che tutti siano allineati sugli standard di sicurezza richiesti da DORA.

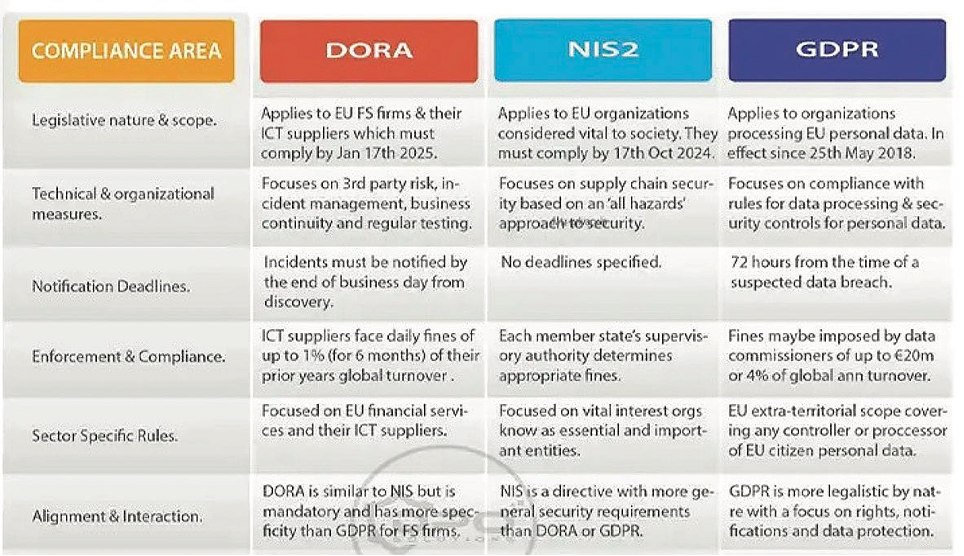

DORA, NIS2, GDPR: NORMATIVE A CONFRONTO. Le verifiche di conformità richieste dal DORA (Digital Operational Resilience Act) si differenziano significativamente da quelle imposte da altre normative, come il GDPR (General Data Protection Regulation) e la direttiva europea NIS2 (Network and Information Security 2). Queste differenze si manifestano in vari aspetti, tra cui l’ambito di applicazione, i requisiti specifici e le modalità di enforcement. In particolare avremo:

DORA, NIS2, GDPR: NORMATIVE A CONFRONTO. Le verifiche di conformità richieste dal DORA (Digital Operational Resilience Act) si differenziano significativamente da quelle imposte da altre normative, come il GDPR (General Data Protection Regulation) e la direttiva europea NIS2 (Network and Information Security 2). Queste differenze si manifestano in vari aspetti, tra cui l’ambito di applicazione, i requisiti specifici e le modalità di enforcement. In particolare avremo:

1. Ambito di Applicazione

- DORA: Si applica specificamente alle entità finanziarie, inclusi banche, compagnie assicurative e fornitori di servizi ICT. La normativa richiede che queste entità dimostrino resilienza operativa attraverso rigorosi test di sicurezza e audit regolari.

-

NIS2: Questa direttiva ha un ambito più ampio, coprendo vari settori essenziali come energia, trasporti e salute. Le entità devono conformarsi a requisiti generali di sicurezza informatica, ma le specifiche possono variare a seconda della legislazione nazionale.

2. Requisiti di Verifica

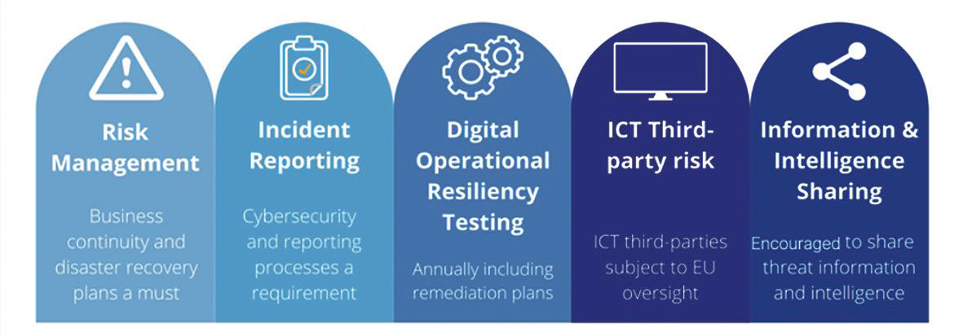

- DORA: Impone test di resilienza annuali e test di penetrazione ogni tre anni per garantire che i sistemi siano in grado di resistere a attacchi informatici. Inoltre, richiede una gestione attenta dei rischi provenienti dai fornitori di servizi ICT.

-

GDPR: Sebbene richieda anche misure di sicurezza, il focus è sulla protezione dei dati personali piuttosto che sulla resilienza operativa. Le verifiche si concentrano principalmente sulla gestione dei dati e sul rispetto dei diritti degli interessati.

3. Modalità di Enforcement

- DORA: È un regolamento direttamente applicabile in tutti gli Stati membri dell’UE, il che significa che non necessita di recepimento nazionale. Le autorità di vigilanza hanno un ruolo attivo nel monitorare la conformità e possono effettuare verifiche dirette sui fornitori critici.

-

NIS2: Richiede il recepimento nelle legislazioni nazionali, il che può portare a variazioni nei requisiti tra i diversi Stati membri. Le sanzioni per non conformità possono includere multe fino al 2% del fatturato globale annuo.

4. Gestione dei Rischi di Terze Parti

- DORA: Richiede alle entità finanziarie di gestire attivamente i rischi associati ai fornitori ICT attraverso contratti solidi e monitoraggio continuo delle loro prestazioni.

-

NIS2: Sebbene affronti anche la sicurezza della catena di approvvigionamento, lo fa in un contesto più ampio e non sempre con lo stesso livello di dettaglio richiesto da DORA,

5. Sanzioni e Conseguenze

- DORA: Le sanzioni per non conformità possono includere multe significative (fino all’1% del fatturato globale medio giornaliero) e ordini di cessazione da parte delle autorità competenti.

- GDPR: Prevede sanzioni severe per violazioni, con multe fino al 4% del fatturato globale annuo o 20 milioni di euro, a seconda dell’importo maggiore.

6. Obblighi di Sicurezza

- NIS2 richiede una valutazione dei rischi informatici e l’implementazione di misure adeguate per mitigare tali rischi. Le aziende devono anche stabilire piani di comunicazione e audit regolari con i fornitori terzi.

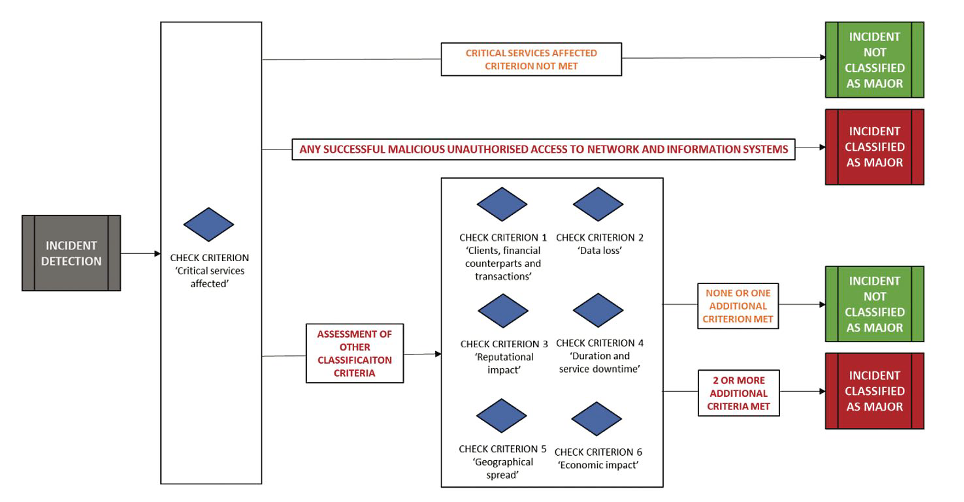

- DORA stabilisce requisiti specifici per la resilienza operativa digitale, inclusa la gestione degli incidenti e la notifica alle autorità competenti in caso di violazioni della sicurezza.

Fonte: DORA Introduction Presentation | Learn about the new rules quickly (data-privacy.io) slide 13

Fonte: DORA Introduction Presentation | Learn about the new rules quickly (data-privacy.io) slide 13

In sintesi, le verifiche di conformità richieste da DORA si caratterizzano per un focus specifico sulla resilienza operativa delle entità finanziarie, con requisiti rigorosi e modalità di enforcement dirette. Al contrario, altre normative come GDPR e NIS2 presentano ambiti più ampi o differenti focus tematici. Queste differenze evidenziano l’importanza per le organizzazioni di comprendere le specifiche esigenze normative in base al loro settore e alla loro operatività.

PROBLEMI IRRISOLTI.La sinergia tra DORA e NIS2 offre un’opportunità per le aziende di sviluppare un approccio integrato alla cybersecurity. Tuttavia, la diversità degli ambiti e dei requisiti normativi può comportare sfide significative nella gestione della compliance. È essenziale che le organizzazioni adottino un modello di “compliance integrata” per navigare efficacemente tra le diverse normative e garantire una protezione robusta dei dati e delle operazioni. In sintesi, mentre DORA e NIS2 condividono obiettivi comuni in termini di sicurezza informatica, la loro integrazione richiede un’attenta considerazione delle specificità settoriali e delle misure richieste per ciascun ambito, tale integrazione potrebbe meglio esprimersi se le aziende fossero certificate ISO 27001. Come dicevamo, le attuali normative in ambito Cybersecurity prevedono che l’azienda fornitrice debba fare un controllo e una analisi rispetto alle proprie terze parti. Quindi, a valle di una gara, il fornitore deve includere clausole contrattuali richieste dai rispettivi uffici legali dei clienti in accordo con le loro strutture di Cybersecurity che prevedano la gestione del rischio cyber conforme alla propria postura aziendale.

I clienti quindi si adoperano ad inviare ai fornitori tramite gli uffici legali le clausole inclusive di questionari, ma sta di fatto che ogni cliente invia questionari e regole contrattuali differenti. Ad esempio, ci si può trovare di fronte a documenti di clienti operanti in ambito telecomunicazioni (es. Vodafone, Tim, Wind, ecc.) nei quali si chiede di garantire costantemente i flussi giornalieri delle vulnerabilità (Information sharing), oppure di fissare le vulnerabilità critiche entro 48 ore, oppure di effettuare penetration test e audit oltre i limiti imposti dalle normative. Non esistendo ancora per il mercato europeo un Framework specifico dei controlli, queste richieste enucleate negli add-on contrattuali di cyber risk management, magari con tanto di manleva da parte del cliente per ogni tipo di problema che blocchi o introduca ritardi alla business continuity del fornitore, possono essere tutte riferite ad uno stesso ambito di gara con profili e richieste una diversa dall’altra. Il tutto si complica se questa variabilità di controlli contrattuali non tenesse adeguatamente conto dei seguenti punti:

-

- Diverse tipologie di aziende coinvolte. (piccole, medie, grandi).

- Compliance e certificazioni. Ci si interroga se potrà mai esserci la compliance a uno standard che risponde alle esigenze contrattuali senza necessità di questionari e clausole specifiche; ad esempio come già accennato la certificazione ISO 27001, sufficiente a garantire tutta una serie di controlli senza ulteriori obblighi previsti dal contratto. ISO 27001 può essere utilizzato per NIS 2: e può soddisfare infatti la maggior parte dei requisiti di sicurezza informatica di NIS 2 spingendosi anche a DORA. Si aggiunga il fatto che NIS 2 e la stessa ENISA (European Union Agency for Cybersecurity) incoraggiano l’uso di standard di sicurezza informatica, ed è chiaro che ISO 27001 è una scelta sicura ed affidabile per la conformità a NIS2 (vedi Articoli 9, 10).

- Risoluzioni attraverso enti normativi. Sarà compito del legislatore stabilire attraverso un nuovo Framework quali sono i controlli che un fornitore deve predisporre per i propri clienti/contratti.

- Disallineamenti che possono determinarsi tra uffici legali, security manager e account manager.

-

Aumento dei tempi e quindi dei costi di gestione delle pratiche contrattuali e delle gare di appalto,

Sta di fatto che un fornitore di servizi ITC al quale verrà richiesto contrattualmente da un cliente di effettuare audit/penetration test con manleva per un ipotetico fermo del servizio in produzione non farà altro che stracciare il contratto proposto perché non perseguibile e contrario alle regole della Business Continuity aziendale.

RISOLUZIONI DELLE PROBLEMATICHE. Per affrontare la proliferazione di controlli e questionari in ambito cybersecurity, come evidenziato dalle normative NIS2 e DORA, è cruciale adottare un approccio integrato e standardizzato. Queste normative, pur fornendo indicazioni utili per i contratti di fornitura con terze parti, non stabiliscono formati uniformi per i controlli, il che può portare a inefficienze, duplicazioni e perdita di tempo nella gestione di una fornitura. Proponiamo a riguardo tre ipotesi risolutive:

- Standardizzazione dei Controlli. Una possibile soluzione consiste nell’implementare standard comuni per i controlli di sicurezza informatica. Questo potrebbe includere la creazione di un Framework di riferimento che tutte le aziende devono seguire, riducendo così la varietà di questionari e controlli richiesti dai diversi fornitori anche rispetto alle differenti tipologie di aziende.

- Collaborazione tra Enti Regolatori. È fondamentale che le autorità competenti collaborino per armonizzare le normative esistenti. Un’iniziativa congiunta tra NIS2, DORA e altre normative potrebbe facilitare l’integrazione dei requisiti e ridurre la complessità per le aziende.

- Utilizzo di Framework già esistenti. Adottare framework già esistenti, come il NIST (National Institute of Standard Technology) potrebbe offrire un modello utile. Il NIST ha già affrontato, diversi anni orsono, problematiche simili attraverso l’adozione di un approccio basato sulla gestione del rischio, incoraggiando le organizzazioni a valutare le proprie vulnerabilità e a implementare controlli proporzionati ai rischi identificati. In particolare incoraggia l’uso di pratiche di gestione del rischio che includono la valutazione continua delle terze parti e la revisione periodica dei contratti per garantire che i requisiti di sicurezza siano sempre aggiornati. Adottando queste strategie, è possibile migliorare l’efficacia della gestione della cybersecurity nelle relazioni con le terze parti, riducendo al contempo la complessità e il carico burocratico derivante dalla proliferazione di controlli. Nella pubblicazione SP 800-161r1 (vedi precedente articolo 8), NIST offre una chiara ed efficace metodologia integrata globale di gestione del rischio cyber di una tipica Supply Chain operante nel settore della sicurezza informatica attraverso un modello organizzativo multilivello. La metodologia comprende le linee guida sullo sviluppo di piani di implementazione della strategia, le politiche, i piani e le valutazioni del rischio sui prodotti e servizi della Supply Chain. La gestione dei rischi dinamici della sicurezza informatica lungo tutta la catena di fornitura è un’impresa complessa che richiede una necessaria trasformazione culturale e un approccio coordinato e multidisciplinare all’interno di un’impresa, nonché tecnologie avanzate di monitoraggio e controllo basate su ambienti di Cyber Threat Intelligence preferibilmente integrate con motori AI. (vedi B[008] Cybersecurity Supply Chain Risk Management (C-SCRM): un approccio dinamico – Rivista Cybersecurity Trends (cybertrends.it) )

Autore: Francesco Corona

Bibliografia utile

[B001] A Complete Guide to DORA (Digital Operational Resilience Act) |Metomic (https://www.metomic.io/resource-centre/a-complete-guide-to-dora)

[B002] Directive – 2022/2555 – EN – EUR-Lex (https://eur-lex.europa.eu/eli/ dir/2022/2555/oj)

[B003] NIS2 Directive what you need to know (https://tresorit.com/ nis2?utm_term=NIS2+Penalties&msclkid=737612d5ca53114cfc4a743b471 72b38&utm_content=NIS2)

[B004] Regolamento DORA e NIS2: necessario valutare misure di sicurezza applicate dai fornitori a protezione dei dati – Federprivacy (https:// www.federprivacy.org/informazione/primo-piano/regolamento-dora-enis2-ne…)

[B005] Obblighi cybersecurity, tra NIS 2, legge 90/24 e regolamento DORA | Namiral (https://focus.namirial.it/obblighi-cybersecurity-nis-2-legge-90- 24-regolamento-dora/)

[B006] NIS 2: i rapporti con le altre normative in materia di resilienza e sicurezza informatica – Cyber Security 360 (https://www.cybersecurity360.it/ legal/nis-2-i-rapporti-con-le-altre-normative-in-materia-di-resilienza-e-sicurezzainformatica/)

[B007] Primer di regolazione DORA | Comprendi il nuovo atto e come conformarti! (data-privacy.io) (https://data-privacy.io/dora-regulation-primer/)

[B008] Cybersecurity Supply Chain Risk Management (C-SCRM): un approccio dinamico – Rivista Cybersecurity Trends (cybertrends.it) (https:// www.cybertrends.it/cybersecurity-supply-chain-risk-management-c-scrm-un…)

[B009] NIS 2 vs. ISO 27001 mapping (advisera.com) (https://advisera.com/ articles/nis-2-iso-27001-map/) [B010] NIS2-Richtlinie: Mit ISO 27001 optimal auf EU-Sicherheit vorbereiten (dataguard.de) (https://www.dataguard.de/blog/nis2-richtlinie-iso-27001- vorbereitung-eu-sicherhei/

L'articolo Gestione delle terze parti, Direttiva NIS e regolamento DORA: i problemi irrisolti proviene da Rivista Cybersecurity Trends.

D: La vostra protesta poi come si è concretizzata?

D: La vostra protesta poi come si è concretizzata?