Regolamento DORA e gestione degli incidenti connessi alle TIC

Chi nel mondo finanziario e assicurativo in Europa non ha sentito parlare del cosiddetto Regolamento “DORA” sulla resilienza operativa digitale? Penso veramente in pochi considerando che sta impegnando gli uffici di compliance, e non solo, di tutta Europa dediti a garantirne una completa conformità entro fine anno.

DORA, il Regolamento (UE) 2022/2554, si pone come obiettivo l’armonizzazione delle regole di ICT governance e gestione dei rischi ICT per le entità finanziarie nell’UE.

Stabilisce obblighi uniformi in materia di gestione dei rischi ICT, incidenti, test di resilienza operativa, condivisione di dati e di informazioni in relazione alle vulnerabilità e alle minacce informatiche, misure relative alle terze parti, continuità operativa.

Si applica a tutte le istituzioni finanziarie che operano nell’UE e non parliamo solo di entità finanziarie tradizionali, ma anche di società di assicurazione e riassicurazione ed entità finanziarie emergenti quali ad esempio fornitori di servizi di crowdfunding e di criptovalute, i fornitori terzi di servizi ICT.

Interessando realtà molto differenti per settore, dimensioni, attività, il Regolamento prevede l’applicazione del principio di “proporzionalità” secondo il quale le Entità devono applicare la norma tenendo in considerazione le loro dimensioni e del profilo di rischio complessivo, nonché della natura, della portata e della complessità dei servizi, delle attività e della operatività. Tale principio, prevede dunque che l’Entità debba definire come applicare gli obblighi previsti in base alle proprie specificità che saranno prese in considerazione da parte delle autorità competenti in sede di eventuale riesame di conformità al Regolamento.

Uno dei temi più discussi è la gestione degli incidenti. Pur non essendo un argomento nuovo nel settore finanziario in EU, presenta diverse novità, dai nuovi criteri e soglie per la classificazione degli incidenti gravi connessi alle Tecnologie dell’Informazione e della Comunicazione, c.d. TIC, introducendo all’interno della classificazione anche il tema degli incidenti ricorrenti, al calcolo dei costi e delle perdite associate agli incidenti gravi e dell’identificazione delle minacce informatiche significative, prevedendo anche in questo caso dei criteri di classificazione.

Entriamo dunque nello specifico, da dove deve partire un’entità finanziaria per essere conforme al Regolamento in materia di gestione incidenti?

Di sicuro da un corretto monitoraggio degli eventi e da un processo di gestione degli incidenti connessi alle TIC, tale da eliminarne le cause di fondo e prevenirne il riverificarsi.

Il monitoraggio degli eventi di sicurezza deve essere basato su soglie di allarme, per consentire l’identificazione di attività e comportamenti anomali, e su criteri e meccanismi di allarme automatico per il personale incaricato della risposta agli incidenti, per avviare i processi di gestione e risposta agli incidenti.

Il processo di gestione degli incidenti deve essere ben definito e devono essere chiaramente assegnati ruoli e responsabilità. L’Entità finanziaria deve applicare procedure per identificare, tracciare, registrare, categorizzare e classificare gli incidenti connessi alle TIC in base alla loro priorità e gravità, stabilire procedure di risposta agli incidenti per attenuarne l’impatto e garantire tempestivamente l’operatività e la sicurezza dei servizi, analizzare le cause di fondo e attuare le azioni necessarie ad evitare il riverificarsi dell’incidente.

Il tema del miglioramento continuo e del prevenire il verificarsi di incidenti è molto sentito, al punto da introdurre il concetto di incidenti ricorrenti che possono indicare carenze e punti deboli significativi nelle procedure di gestione degli incidenti e dei rischi dell’organizzazione.

Il Regolamento richiede alle entità finanziare di verificare su base mensile la presenza di incidenti ricorrenti collegati da un’apparente causa di fondo simile. In particolare, prevede che gli incidenti ricorrenti che singolarmente non sono considerati incidenti gravi debbano essere considerati come un unico grave incidente se soddisfano tutte le condizioni seguenti:

- si sono verificati almeno due volte nell’arco di sei mesi;

- presentano la stessa apparente causa di fondo;

- soddisfano collettivamente i criteri DORA per essere considerati un grave incidente.

Nel caso di identificazione di incidente grave dovuto a incidenti ricorrenti, questo dovrà essere gestito come qualsiasi altro incidente grave in tutti i suoi aspetti, inclusi quelli di notifica verso le autorità competenti.

È bene sottolineare che non è necessario che l’incidente ricorrente impatti sempre lo stesso servizio critico, ma solo che siano soddisfatte le tre condizioni succitate. Obiettivo del Regolamento è rendere consapevole l’Entità dei punti deboli associati a più incidenti quali processi non correttamente presidiati, carenze tecnologiche oppure organizzative per porne rimedio ed eliminare la causa.

La domanda a questo punto nasce spontanea, quali sono i criteri per classificare un incidente grave? La risposta non è semplice, i criteri sono diversi e in alcuni casi non facili da determinare in sede di incidente. Lo stesso Regolamento prevede che le entità finanziarie possano applicare delle stime per diversi criteri qualora non siano in grado di calcolarle.

Il prerequisito affinché un incidente possa essere considerato grave è che impatti un servizio critico e per farlo, le entità finanziarie valutano se l’incidente interessa o ha interessato servizi TIC o sistemi informatici e di rete a supporto di funzioni essenziali o importanti dell’entità finanziaria o servizi finanziari forniti dall’entità finanziaria che richiedono l’autorizzazione, la registrazione o che sono sottoposti a vigilanza da parte delle autorità competenti. Un incidente su un servizio non critico non può essere classificato come grave ai fini DORA.

Questo ci fa capire come per una corretta gestione e classificazione di un incidente sia indispensabile una identificazione dei servizi critici e delle catene tecnologiche ad essi associate per poterne comprendere immediatamente e a fondo gli impatti in caso di incidente.

La criticità del servizio interessato non è sufficiente affinché un incidente sia classificato grave. L’incidente TIC deve aver comportato anche accessi non autorizzati, dolosi e riusciti ai sistemi informatici e di rete, laddove tali accessi possono comportare perdite di dati1, oppure soddisfare le soglie di materialità di almeno due dei sei seguenti criteri individuati dal Regolamento2 :

- clienti, controparti finanziarie e transazioni: il criterio si attiva qualora l’incidente interessi: a) oltre 100.000 clienti o il 10% del numero dei clienti o clienti individuati come rilevanti; b) oltre il 10% del numero delle transazioni o il 10% della quantità delle transazioni; c) oltre il 30% di tutte le controparti finanziarie che svolgono attività connesse alla fornitura del servizio interessato dall’incidente oppure in generale controparti finanziarie individuate come rilevanti. Il Regolamento introduce infatti il tema dei clienti e delle controparti rilevanti intese come quei soggetti (clienti o controparti) che se impattati dall’incidente potrebbero incidere sulla realizzazione degli obiettivi commerciali dell’Entità nonché sull’efficienza del mercato.

-

perdita di dati: il criterio si attiva se si verifica un impatto sulla disponibilità, l’autenticità, l’integrità o la riservatezza dei dati.

-

impatto sulla reputazione: nel valutare tale criterio le entità finanziarie tengono conto del livello di visibilità che l’incidente ha acquisito o potrebbe acquisire in relazione a diversi fattori quali la diffusione della notizia sui media con enfasi del relativo impatto, i reclami ripetuti dei clienti o controparti, la possibile incapacità di soddisfare i requisiti normativi, la possibile perdita di clienti o controparti finanziarie, con un impatto significativo sulla sua attività.

-

durata dell’incidente e il periodo di inattività del servizio: il criterio si attiva se sono raggiunte rispettivamente le 24 ore (durata dell’incidente) e le 2 ore (inattività del servizio). La durata dell’incidente viene calcolata dal momento in cui si verifica (o è stato individuato) l’incidente fino al momento in cui lo stesso è risolto. Il periodo di inattività del servizio, invece, viene considerato dal momento in cui quest’ultimo è totalmente o parzialmente indisponibile per i clienti, le controparti finanziarie e/o altri utenti interni o esterni fino al momento in cui sono ripristinate le regolari attività o le operazioni al livello di servizio fornito prima dell’incidente.

-

estensione geografica: riflette l’impatto transfrontaliero eventualmente avuto dell’incidente. Il criterio si attiva se è previsto l’impatto su almeno due stati membri.

-

impatto economico: il criterio si attiva se i costi e le perdite sostenute dall’entità a seguito dell’incidente supera o potrebbe superare complessivamente i 100.000 euro. Il regolamento fornisce una lista di costi e perdite da prendere in considerazione quali ad esempio le perdite dovute ai mancati introiti, i costi del personale, di consulenza, di comunicazione, le spese per inosservanza di obblighi contrattuali, risarcimenti e indennizzi ai clienti.

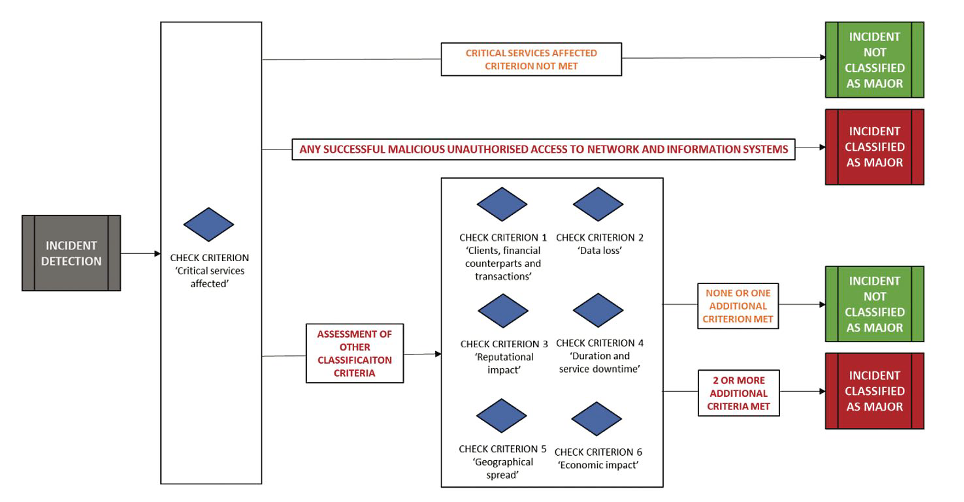

Nella seguente immagine è presente lo schema proposto dalle Autorità Europee. Come rappresentato, un incidente non è grave se non interessa un servizio critico o quando impatta un servizio critico ma non ha comportato perdite di dati a seguito di accessi malevoli e non attiva almeno due criteri.

dei costi e delle perdite annuali aggregate sostenute a seguito di incidenti. Tranne le microimprese, tutte le entità finanziarie dovranno comunicare la suddetta stima alle autorità competenti in caso di richiesta.

Tale valutazione non dovrà considerare solo la somma dei costi e delle perdite sostenute dall’entità finanziaria a seguito di gravi incidenti TIC (criterio impatto economico) ma dovrà detrarre da essa gli eventuali recuperi finanziari associati all’incidente quali ad esempio risarcimenti da fornitori coinvolti nell’incidente o assicurativi, recuperi fiscali, recuperi di transazioni errate a seguito di malfunzionamenti.

Vi chiederete perché calcolare i costi e le perdite aggregate legate agli incidenti gravi se già viene calcolato l’impatto economico del singolo incidente grave? L’obiettivo è innalzare la consapevolezza delle entità finanziare. Il Regolamento mira, infatti, a potenziare la resilienza operativa digitale delle entità finanziarie anche aumentando la consapevolezza sui gravi incidenti TIC e le loro conseguenze e su quanto la mancanza di resilienza operativa possa compromettere la solidità dell’entità stessa. Una consapevolezza a tutti i livelli. È infatti previsto che le entità finanziarie segnalino agli alti dirigenti interessati almeno gli incidenti gravi connessi alle TIC e informino l’organo di gestione illustrandone l’impatto, la risposta e i controlli supplementari da introdurre.

La consapevolezza non deve essere alimentata solo post incidente ma anche e soprattutto prima che si verifichi un incidente. Per questo motivo le autorità europee richiedono che le entità finanziarie identifichino le cosiddette minacce informatiche significative, ovvero quelle minacce che hanno un’elevata probabilità di concretizzarsi e che in tal caso potrebbero impattare i servizi critici, comportare un incidente e attivare le soglie di rilevanza dei criteri DORA.

Per essere conformi al Regolamento, le entità finanziarie si devono dotate di una metodologia di classificazione delle minacce significative, censirle in un apposito registro e notificarle alle autorità competenti su base volontaria qualora ritengano che la minaccia sia rilevante per il sistema finanziario, gli utenti dei servizi o i clienti.

Sempre in tema di gestione incidenti, alle entità finanziare è richiesto di censire gli incidenti in apposito registro, conservare la documentazione inerente agli incidenti per un tempo congruo per le finalità previste e di notificare alle autorità competenti gli incidenti gravi connessi alle TIC e, su base volontaria, le minacce informatiche significative.

In conclusione, DORA introduce diverse novità sul tema gestione incidenti per rendere le entità finanziarie più resilienti e consapevoli dei rischi a cui sono soggette. Per una corretta attuazione del Regolamento in materia di gestione incidenti le entità dovranno recepire in primis le grandi novità di DORA aggiornando le proprie metodologie di classificazione adeguandole ai nuovi criteri e soglie introducendo tutti i processi necessari alla corretta stima/ valorizzazione, introdurre verifiche almeno su base mensile per l’identificazione di incidenti gravi da incidenti ricorrenti, adottare delle metodologie per l’identificazione delle minacce significative, effettuare una stima dei costi e delle perdite aggregati annuali dovuti a gravi incidenti connessi alle TIC. Non da meno sarà necessario rivedere i propri processi di monitoraggio e gestione.

Infine, è bene ricordare che la conformità al Regolamento è soggetta a verifica da parte delle autorità competenti che hanno la facoltà di imporre sanzioni e richiedere l’applicazione di misure correttive e di riparazione per le violazioni dei requisiti del Regolamento. In caso di verifica, tali autorità possono avere accesso a qualsiasi documento o dato considerato pertinente e svolgere ispezioni o indagini in loco.

Autore: Elena Mena Agresti

_________________

1. Art.9, 5. B REGOLAMENTO (UE) 2022/2554

2. Art. 8 REGOLAMENTO DELEGATO (UE) 2024/1772 del 13 marzo 2024

L'articolo Regolamento DORA e gestione degli incidenti connessi alle TIC proviene da Rivista Cybersecurity Trends.