Podcast RSI – Informatici in campo per salvare i dati scientifici cancellati dal governo Trump

Questo è il testo della puntata del 10 febbraio 2025 del podcast Il Disinformatico della Radiotelevisione Svizzera, scritto, montato e condotto dal sottoscritto. Il testo include anche i link alle fonti di questa puntata.

Le puntate del Disinformatico sono ascoltabili anche tramite iTunes, YouTube Music, Spotify e feed RSS.

Siamo a fine gennaio 2025. In tutti gli Stati Uniti e anche all’estero, scienziati, ricercatori, studenti, tecnici informatici si stanno scambiando frenetici messaggi di allarme: salvate subito una copia dei vostri dati pubblicati sui siti governativi statunitensi. È l’inizio di una maratona digitale collettiva per mettere in salvo dati sanitari, statistici, sociali, storici, climatici, tecnici ed economici che stanno per essere cancellati in una purga antiscientifica che ha pochi precedenti: quella derivante dalla raffica di ordini esecutivi emessi dalla presidenza Trump.

Persino la NASA è coinvolta e il 22 gennaio diffonde ai dipendenti l’ordine di “mollare tutto” [“This is a drop everything and reprioritize your day request”] e cancellare dai siti dell’ente spaziale, entro il giorno stesso, qualunque riferimento a minoranze, donne in posizione di autorità, popolazioni indigene, accessibilità, questioni ambientali e molti altri temi per rispettare questi ordini esecutivi [404 Media].

Per fortuna molti dei partecipanti a questa maratona si sono allenati in precedenza e sono pronti a scattare, e le risorse tecniche per sostenerli non mancano.

Questa è la storia di questa corsa per salvare scienza, conoscenza e cultura. E non è una corsa che riguarda solo gli Stati Uniti e che possiamo contemplare con inorridito distacco, perché piaccia o meno è lì che di fatto si definiscono gli standard tecnici e scientifici mondiali e si svolge gran parte della ricerca che viene utilizzata in tutto il mondo.

Benvenuti alla puntata del 10 febbraio 2025 del Disinformatico, il podcast della Radiotelevisione Svizzera dedicato alle notizie e alle storie strane dell’informatica… e questa è decisamente una storia strana e difficile da raccontare. Io sono Paolo Attivissimo.

[SIGLA di apertura]

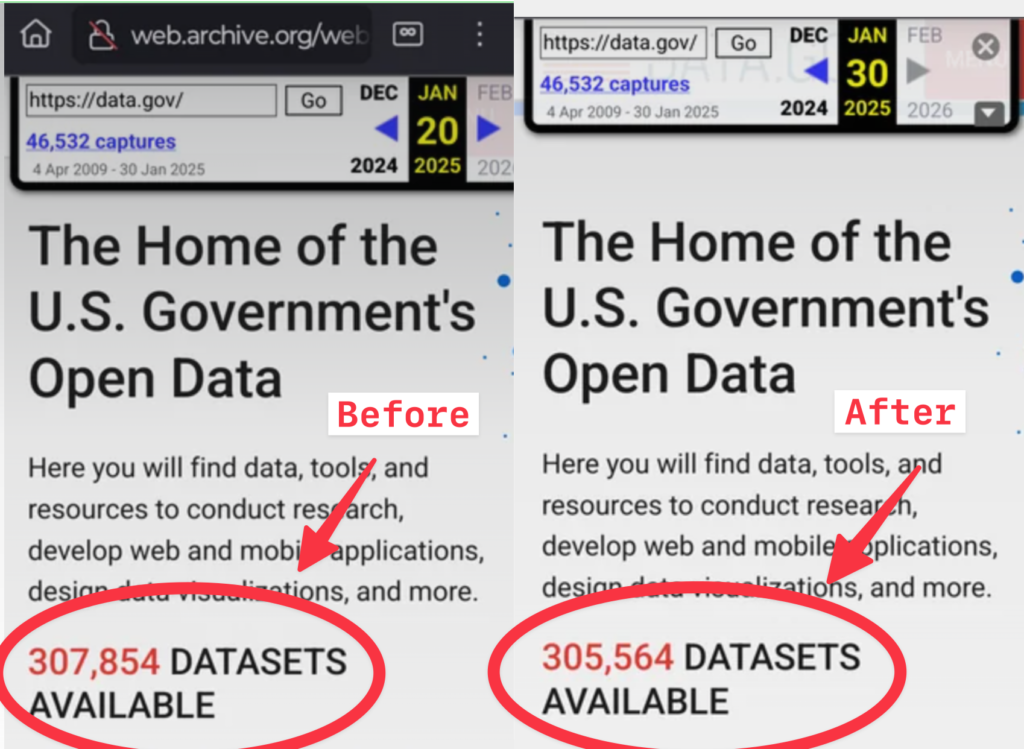

La vastità e pervasività della cancellazione e riscrittura dei contenuti dei siti governativi statunitensi in corso dopo l’elezione del presidente Trump è difficile da comprendere guardando soltanto i suoi numeri. Secondo il New York Times, sono scomparse oltre 8000 pagine web di informazione sparse su una dozzina di siti governativi [NYT]. Inoltre sono svanite almeno 2000 raccolte di dati [404 Media]. Dati scientifici che riguardano le epidemie in corso, l’inquinamento e il clima, per esempio.

Va detto che ogni avvicendamento di un’amministrazione statunitense comporta qualche modifica dei dati governativi disponibili, per rispecchiare gli orientamenti politici di chi è stato eletto, ma è la scala e la natura delle modifiche attualmente in atto che spinge molte autorità scientifiche, solitamente sobrie e compassate, a protestare pubblicamente e a paragonare la situazione di oggi a quella del romanzo distopico 1984 di George Orwell [Salon.com], alle censure sovietiche o ai roghi di intere biblioteche di libri scientifici da parte del regime nazista in Germania nel 1933 [Holocaust Memorial Day Trust; Wikipedia].

Quando riviste scientifiche prestigiosissime come Nature o il British Medical Journal si sentono in dovere di scendere in campo, vuol dire che la situazione è grave.

“Non ritireremo articoli pubblicati, se un autore ce lo chiede perché contengono cosiddette parole bandite” scrive il British Medical Journal, aggiungendo che le buone prassi scientifiche e l’integrità professionale “non cederanno di fronte a ordini di imbavagliamento o soppressione o capricci autoritari […] Se c’è qualcosa che va proibito, è l’idea che le riviste mediche e scientifiche, il cui dovere è rappresentare integrità ed equità, debbano piegarsi a censure politiche o ideologiche”, conclude il BMJ.

Ma non siamo nel 1933. Non si bruciano più vistosamente in piazza i libri malvisti dal potere. Oggi si danno ordini esecutivi e i database sanitari spariscono silenziosamente con un clic, per cui è facile non rendersi conto della portata delle istruzioni impartite dall’amministrazione Trump. E i numeri non aiutano a capire questa portata: come in ogni grande disastro, sono troppo grandi e astratti per essere compresi realmente. Forse tutto diventa più chiaro citando qualche caso specifico e concreto.

Prendiamo per esempio un argomento ben distante dagli schieramenti politici come l’astronomia. In Cile c’è il modernissimo Osservatorio Vera Rubin, intitolato all’omonima astronoma statunitense e gestito dalla National Science Foundation del suo paese. Il sito di quest’osservatorio ospitava questa frase:

“La scienza è ancora un campo dominato dagli uomini, ma l’Osservatorio Rubin si adopera per aumentare la partecipazione delle donne e di altre persone che storicamente sono state escluse dalla scienza, accoglie chiunque voglia contribuire alla scienza, e si impegna a ridurre o eliminare le barriere che escludono i meno privilegiati.”

Questa frase, che non sembrerebbe essere particolarmente controversa, è stata rimossa e riscritta per rispettare gli ordini esecutivi del presidente Trump e adesso parla della dominazione maschile della scienza come se fosse una cosa passata [“what was, during her career, a very male-dominated field”] [ProPublica].

Oppure prendiamo il Museo Nazionale di Crittologia dell’NSA, che sta ad Annapolis, nel Maryland. La scienza dei codici segreti parrebbe forse ancora più lontana dalla politica di quanto lo sia l’astronomia, ma lo zelo degli esecutori degli ordini di Trump è arrivato anche lì: dei pannelli informativi che raccontavano il ruolo delle donne e delle persone di colore nella crittografia sono stati coperti in fretta e furia con fogli di carta da pacchi [Mark S. Zaid su X], rimossi solo dopo che la grossolana censura è stata segnalata ed è diventata virale sui social network.*

* La foga (o la paura di perdere il posto di lavoro) ha fatto addirittura cancellare un video che spiega il concetto grammaticale di pronome [404 Media].

Quelli che ho raccontato sono piccoli esempi, che illustrano la natura pervasiva e meschina* degli effetti delle direttive del governo Trump. Ma ovviamente la preoccupazione maggiore riguarda i grandi archivi di dati scientifici su argomenti che l’attuale amministrazione americana considera inaccettabili perché menzionano anche solo di striscio questioni di genere, di discriminazione e di accessibilità.

* 404 Media usa “pettiness”, ossia “meschinità”, per descrivere alcune delle cancellazioni dei siti governativi documentate tramite Github.

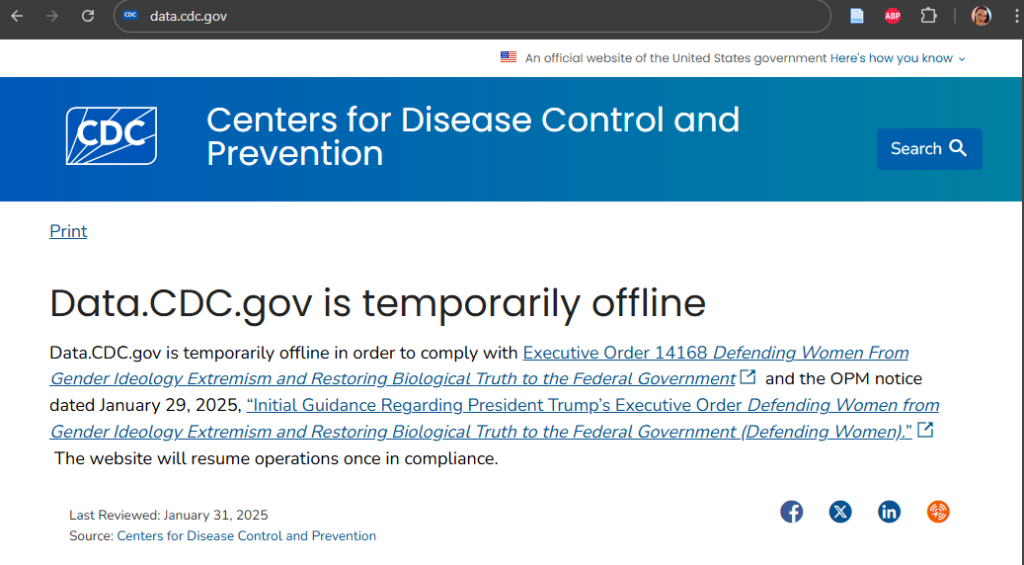

Il CDC, l’agenzia sanitaria federale statunitense, ha eliminato moltissime pagine di risorse scientifiche dedicate all’HIV, alle malattie sessualmente trasmissibili, all’assistenza alla riproduzione, alla salute delle minoranze, alla salute mentale dei minori, al monitoraggio dell’influenza, e ha ordinato a tutti i propri ricercatori di rimuovere dai propri articoli in lavorazione termini come “genere, transgender, persona in gravidanza, LGBT, transessuale, non binario, biologicamente maschile, biologicamente femminile”. La rimozione non riguarda solo gli articoli pubblicati dall’ente federale ma anche qualunque articolo da inviare a riviste scientifiche [Inside Medicine; Washington Post].

Il NOAA, l’ente federale per la ricerca atmosferica e oceanica degli Stati Uniti, ha ordinato di eliminare persino la parola “empatia” da tutti i propri materiali [Mastodon].*

* La National Science Foundation, che finanzia una quota enorme della ricerca scientifica in USA, ha sospeso i finanziamenti a qualunque progetti che tocchi in qualche modo questioni di diversità o uguaglianza [Helen Czerski su Mastodon]. La sezione “Razzismo e salute” del CDC non esiste più [Archive.org; CDC.gov]. Dal sito della NASA sono stati rimossi moduli educativi sull‘open science [Archive.org; NASA]. Dal sito della Casa Bianca sono scomparsi la versione in spagnolo e la dichiarazione d’intenti di renderlo accessibile a persone con disabilità; l’Office of Gun Violence Prevention è stato cancellato [NBC].

Di fatto, qualunque ricerca scientifica statunitense che tocchi anche solo vagamente questi temi è bloccata, e anche le ricerche su altri argomenti che però usano dati del CDC oggi rimossi sono a rischio; è il caso, per esempio, anche delle indagini demografiche, che spesso contengono dati sull’orientamento sessuale, utili per valutare la diffusione di malattie nei vari segmenti della popolazione. Il Morbidity and Mortality Weekly Report, uno dei rapporti settimanali fondamentali del CDC sulla diffusione delle malattie, è sospeso per la prima volta da sessant’anni. È una crisi scientifica che imbavaglia persino i dati sull’influenza aviaria [Salon.com; KFF Health News], perché gli ordini esecutivi di Trump vietano in sostanza agli enti sanitari federali statunitensi di comunicare con l’Organizzazione Mondiale della Sanità [AP].

Ma c’è un piano informatico per contrastare tutto questo.

Il piano in questione si chiama End of Term Archive: è un progetto nato nel 2008 che archivia i dati dei siti governativi statunitensi a ogni cambio di amministrazione [Eotarchive.org]. È gestito dai membri del consorzio internazionale per la conservazione di Internet, che includono le biblioteche nazionali di molti paesi, Svizzera compresa, e a questa gestione prendono parte anche i membri del programma statunitense di conservazione dei dati digitali (NDIIPP).

Non è insomma una soluzione d’emergenza nata specificamente per la presidenza attuale. Nel 2020, durante la transizione da Trump a Biden, l’End of Term Archive raccolse oltre 266 terabyte di dati, che sono oggi pubblicamente accessibili presso Webharvest.gov insieme a quelli delle transizioni precedenti.

Questa iniziativa di conservazione si appoggia tecnicamente all’Internet Archive, una delle più grandi biblioteche digitali del mondo, fondata dall’imprenditore informatico Brewster Kahle come società senza scopo di lucro nell’ormai lontano 1996 e situata fisicamente a San Francisco, con copie parziali in Canada, Egitto e Paesi Bassi e accessibile online presso Archive.org.

Questa colossale biblioteca online archivia attualmente più di 866 miliardi di pagine web oltre a decine di milioni di libri, video, notiziari televisivi, software, immagini e suoni. Le raccolte di dati delle transizioni presidenziali statunitensi sono ospitate in una sezione apposita di Archive.org; quella del 2024, già disponibile, contiene oltre mille terabyte di dati.

Ma molti giornalisti, ricercatori e scienziati hanno provveduto a scaricarsi copie personali dei dati governativi che temevano di veder sparire, passando notti insonni a scaricare e soprattutto catalogare terabyte di dati [The Atlantic; The 19th News; Jessica Valenti; Nature]. Lo ha fatto anche l’Università di Harvard, mentre la Columbia University ha aggiornato il suo Silencing Science Tracker, una pagina che traccia i tentativi dei governi statunitensi di limitare o proibire la ricerca, l’educazione e la discussione scientifica dal 2016 in avanti.

È facile sottovalutare l’impatto pratico sulla vita di tutti i giorni di un ordine esecutivo che impone la riscrittura di un enorme numero di articoli e di pagine Web informative su temi scientifici e in particolare medici. La virologa Angela Rasmussen spiega in un’intervista al sito Ars Technica che non è semplicemente una questione di cambiare della terminologia o riscrivere qualche frase e tutto tornerà a posto: vengono rimosse informazioni critiche. Per esempio, i dati governativi statunitensi sulla trasmissione dell’Mpox, la malattia nota precedentemente come “vaiolo delle scimmie”, sono stati censurati rimuovendo ogni riferimento agli uomini che hanno rapporti sessuali con uomini, dice Rasmussen. Queste persone “non sono le uniche a rischio negli Stati Uniti, ma sono quelle che hanno il maggior rischio di esposizione all’Mpox. Togliere il linguaggio inclusivo nasconde alle persone a rischio le informazioni che servirebbero a loro per proteggersi”.

La giornalista Jessica Valenti ha salvato e ripubblicato online documenti rimossi dall’amministrazione Trump e riguardanti la contraccezione, la pianificazione familiare, la salute sessuale, i vaccini, la violenza fra partner e altri argomenti assolutamente centrali nella vita di quasi ogni essere umano.

La presidenza Trump ha presentato la libertà di parola come uno dei propri mantra centrali, e uno degli ordini esecutivi che hanno portato a questo oscuramento, o oscurantismo se vogliamo chiamarlo con il suo vero nome, ha un titolo che parla di difesa delle donne e di “ripristino della verità biologica” (Defending Women from Gender Ideology Extremism and Restoring Biological Truth to the Federal Government). Censurare i fatti scientifici sulla salute e le informazioni che aiutano una donna a proteggersi è un modo davvero orwelliano di fare i paladini della libertà di espressione e i difensori delle donne.

George Orwell, in 1984, usava il termine doublethink (bipensiero o bispensiero nella traduzione italiana) per descrivere il meccanismo mentale che consente di ritenere vero un concetto e contemporaneamente anche il suo contrario. Sembra quasi che ci sia una tendenza diffusa a interpretare quel libro non come un monito ma come un manuale di istruzioni. Al posto dell’inceneritore delle notizie passate non più gradite al potere c’è il clic sull’icona del cestino, al posto della propaganda centralizzata c’è la disinformazione in mille rivoli lasciata correre o addirittura incoraggiata dai social network, e al posto dei teleschermi che sorvegliano a distanza ogni cittadino oggi ci sono gli smartphone e i dati raccolti su ciascuno di noi dai loro infiniti sensori, ma il concetto è lo stesso e gli effetti sono uguali: cambia solo lo strumento, che oggi è informatico.

Ed è ironico che sia proprio l’informatica a darci una speranza di conservare per tempi migliori quello che oggi si vuole invece seppellire. Forse conviene che ciascuno di noi cominci, nel proprio piccolo, a diventare un pochino hacker.

Fonti aggiuntive

The CDC’s Website Is Being Actively Purged to Comply With Trump DEI Order, 404 Media (2025)

CDC datasets uploaded before January 28th, 2025, Archive.org (2025)

BREAKING NEWS: CDC orders mass retraction and revision of submitted research across all science and medicine journals. Banned terms must be scrubbed, Inside Medicine (2025). Cita il concetto di vorauseilender Gehorsam, o “ubbidienza preventiva”

National Center for Missing & Exploited Children site scrubbed of transgender kids, Advocate.com (2025)

‘Breathtakingly Ignorant and Dangerous’: Trump’s DOT Orders Sweeping Purge of Climate, Gender, Race, Environmental Justice Initiatives, Inside Climate News (2025)

Trump scrubs all mention of DEI, gender, climate change from federal websites, The Register (2025)

Internet Archive played crucial role in tracking shady CDC data removals, Ars Technica (2025)

Researchers rush to preserve federal health databases before they disappear from government websites, The Journalist’s Resource (2025)

US Information Erasure Hurts Everyone, Human Rights Watch (2025)

Hot Topics in IPC: Avian Flu and Results From Trump’s Executive Orders, Infection Control Today (2025)